Lieber ansehen statt lesen?

Hier ist ein kurzes Video darüber, warum ein SOC 2 Type 2‑konformer KI‑Automatisierungspartner für regulierte Branchen entscheidend ist.

Zusammenarbeit mit einem SOC 2 Type 2‑konformen KI‑Automatisierungspartner

Wenn Sie einen sicheren Partner für Workflow‑Automatisierung auswählen, soll es schnell gehen – aber niemals auf Kosten von Sicherheit oder Compliance. Deshalb ist es wichtig, nach Unternehmen zu suchen, die SOC 2 Type 2 zertifiziert sind.

SOC 2 Type 2 ist ein branchenweit anerkannter Standard für Daten Sicherheit und Datenschutz in der Geschäftsprozessautomatisierung. Das bedeutet, dass ein unabhängiger Prüfer die Praktiken des Unternehmens bewertet und bestätigt hat, dass starke Datenschutzkontrollen über die Zeit hinweg konsistent angewendet werden. Das gibt Ihnen echte Sicherheit, dass Ihre Informationen und die Ihrer Kunden geschützt sind – gemäß den höchsten Standards für Kundendatenschutz und regulatorische Compliance.

Mit Invent erhalten Sie einen vertrauenswürdigen Anbieter für Geschäftsprozessautomatisierung, mit dem Sie schneller vorankommen, die Effizienz steigern und mit Zuversicht innovieren können. Sie können sich auf erprobte Schutzmechanismen verlassen und wissen, dass Ihr Unternehmen und Ihre Kunden in jedem Schritt geschützt sind – durch eine Plattform, die auf langfristige Compliance und Vertrauen ausgelegt ist.

Invent wird von Zydeer LLC betrieben, unserer rechtlichen Betriebseinheit, die Sicherheit, Compliance und die Datenverarbeitung für die Plattform verantwortet

Warum SOC 2 Type 2 für KI‑Workflows wichtig ist

Ein SOC‑2‑Type‑2‑Bericht prüft, wie gut Ihre Kontrollen über einen Zeitraum von 6–12 Monaten funktionieren – nicht nur, ob sie auf dem Papier existieren. Für Käufer bedeutet das den Nachweis, dass Kontrollen zu Sicherheit, Verfügbarkeit, Vertraulichkeit, Verarbeitungsintegrität und Datenschutz in der Praxis konsequent durchgesetzt werden – nicht nur in einem Richtliniendokument.

Gerade bei KI‑ und Automatisierungsplattformen ist das wichtig, weil sie mit laufenden Kundengesprächen, internen Systemen, CRMs und Data Warehouses verbunden sind. Wenn diese Verbindungen durch geprüfte Kontrollen geregelt werden, verkürzen Sie Sicherheitsprüfungen, senken Risiken und machen es Ihren Kunden leichter, bei Ihrem Produkt „Ja“ zu sagen.

FAQ

1. Was sind die wichtigsten Kriterien bei der Auswahl eines SOC 2 Type 2‑konformen KI‑Automatisierungsanbieters für Workflows und Kundensupport?

Suchen Sie nach einem Anbieter, der ein aktives SOC 2 Type 2‑Programm in einem Security‑ oder Trust Center nachweisen kann – mit klarer Abdeckung von Sicherheit, Verfügbarkeit, Vertraulichkeit, Verarbeitungsintegrität und Datenschutz. Sie sollten die Richtlinien hinter diesen Kontrollen (Zugriffskontrolle, Secure Development, Incident Response, Vendor Risk, Verschlüsselung, Logging usw.) einsehen können – nicht nur ein Logo auf einer Marketingseite.

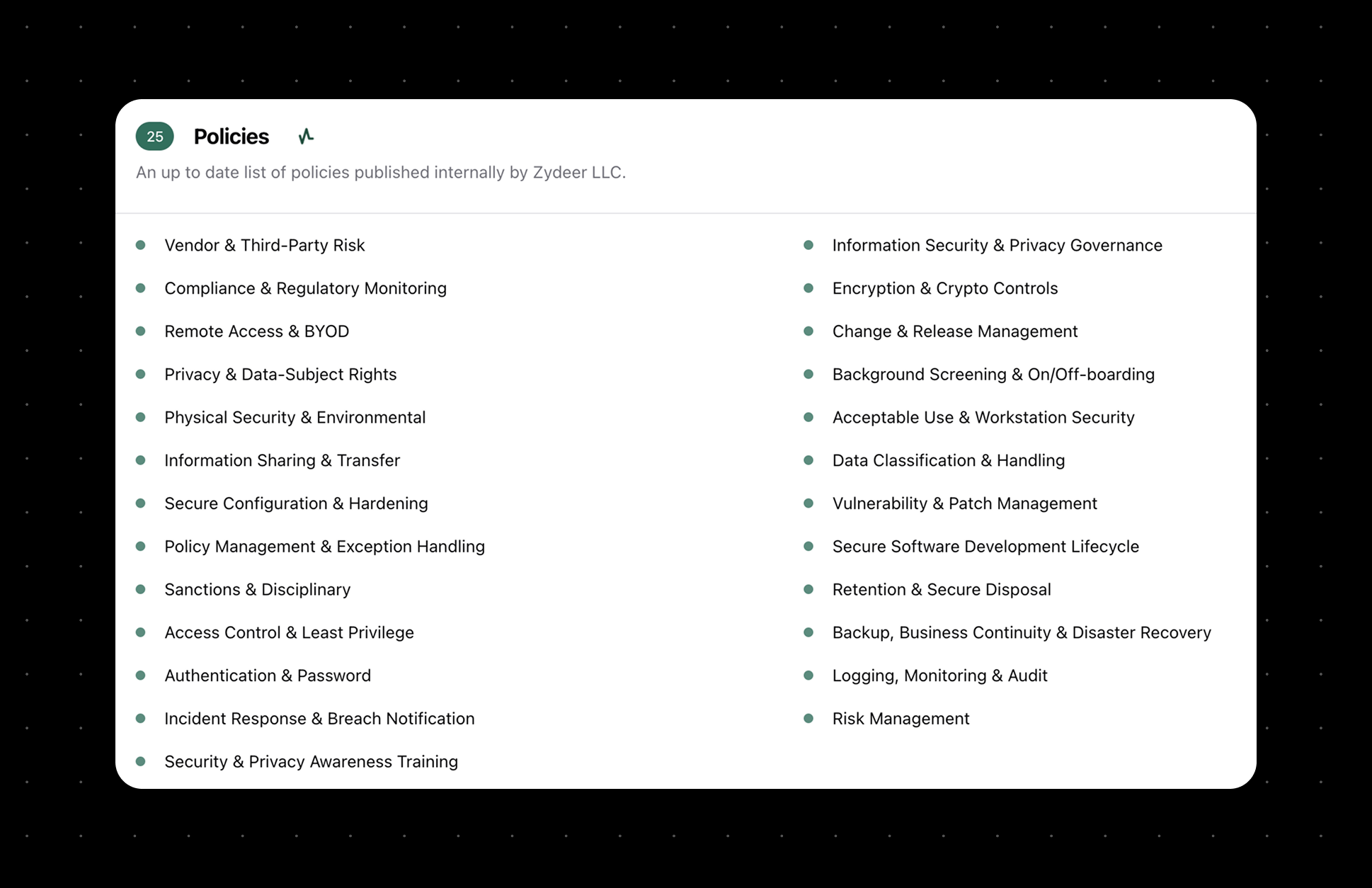

Liste zentraler Richtlinien, die von Zydeer LLC zur Unterstützung der SOC 2 Type 2‑Compliance gepflegt werden, darunter Bereiche wie Risikomanagement, Datenschutz, Informationssicherheit, Incident Response und mehr.

Eine gute Eignung für KI und Workflows bedeutet auch verschlüsselte Verbindungen zu Ihren Systemen, Autorisierung pro Account für den Datenzugriff und eine klare Trennung zwischen Ihren Daten und den Daten anderer Kunden. Diese Kombination ermöglicht es Ihnen, sensible Workflows (Support, Betrieb, interne Tools) zu automatisieren, ohne Ihre Sicherheitsstandards zu lockern.

2. Wie bewerte ich eine SOC 2 Type 2‑konforme Plattform für KI‑Workflows und Automatisierung im Umgang mit sensiblen Kundendaten?

Prüfen Sie zunächst deren Trust‑ oder Security‑Portal auf den Status von SOC 2 Type 2 sowie die Liste aktiver Richtlinien und Kontrollen. Sie sollten Abdeckung für Themen wie Datenklassifizierung und ‑handhabung, sichere Konfiguration, Schwachstellenmanagement, Zugriffskontrolle, Verschlüsselung, Incident Response sowie Logging und Monitoring sehen.

Anschließend ordnen Sie diese Praktiken Ihren tatsächlichen Use Cases zu: mit welchen externen Systemen die Plattform verbunden ist, wie Daten fließen und wie Autorisierung durchgesetzt wird. Plattformen wie Invent leiten externen Datenzugriff über verschlüsselte Kanäle und Autorisierung pro Account und folgen SOC‑2‑Standards dafür, wie Speicher und gespeicherter Kontext über die Zeit gesichert werden.

3. Warum ist SOC 2 Type 2‑Compliance wichtig, wenn ich einen Anbieter für KI‑Workflows und Automatisierung auswähle?

SOC 2 Type 2 bietet eine unabhängige Bestätigung, dass die Kontrollen eines Anbieters nicht nur korrekt konzipiert sind, sondern über die Zeit auch wirksam funktionieren. Diese Zusicherung wird zunehmend von größeren und sicherheitsbewussten Kunden verlangt und beschleunigt häufig deren Vendor‑Risk‑ und rechtliche Prüfungen.

In KI‑Workflows kann Ihre Automatisierungsschicht sensible Tickets, E‑Mails, CRM‑Datensätze und interne Dokumente einsehen. Ein Anbieter, der sich an SOC‑2‑Standards für Verschlüsselung, Berechtigungen und Logging orientiert, senkt das Risiko unbefugter Zugriffe und liefert Ihren Kunden eine klare Darstellung, wie ihre Daten in Ihren Automatisierungen geschützt werden.

4. Worin besteht der Unterschied zwischen einem SOC 2 Type 2‑konformen Automatisierungsanbieter und einem standardmäßigen KI‑Workflow‑Tool ohne Compliance?

Bei einem SOC 2 Type 2‑Anbieter wurden die Kontrollen über Monate hinweg getestet, um zu bestätigen, dass sie wie vorgesehen konsistent funktionieren; ein nicht konformes Tool hat diese unabhängige Validierung nicht durchlaufen. In der Praxis zeigt sich das in Bereichen wie dokumentierten Richtlinien, formellem Risikomanagement, Vendor‑Due‑Diligence, Geräte‑ und Zugriffskontrollen sowie Incident Response.

Für Ihren Sales‑Zyklus kann dieser Unterschied darüber entscheiden, ob Sicherheitsfragebögen und Audits in Wochen oder Monaten gemessen werden. Mit einer SOC‑2‑ausgerichteten Plattform hinter Ihren Workflows können Sie Evidenz (Richtlinien, Kontrollen, Berichte) liefern, die Sicherheitsbedenken Ihrer Kunden direkt beantwortet – statt sich auf Ad‑hoc‑Erklärungen zu einem generischen KI‑Tool zu verlassen.

5. Wer braucht einen SOC 2 Type 2‑konformen KI‑Automatisierungsanbieter für seine Geschäftsabläufe und Kundensupport‑Workflows?

Am meisten profitieren Sie, wenn Sie mit sensiblen Daten arbeiten und an Kunden verkaufen, denen Sicherheit und Datenschutz wichtig sind – etwa B2B‑SaaS, Fintech, Gesundheitswesen, Bildung sowie Agenturen, die mit regulierten Kunden arbeiten. Diese Käufer verlangen häufig SOC‑2‑Berichte von ihren Anbietern und den Tools, die ihre eigenen Produkte und Workflows unterstützen.

Wenn Ihre KI‑Automatisierungen mit Kunden‑PII, zahlungsbezogenen Informationen oder internen Betriebsdaten in Berührung kommen, verlagert die Nutzung einer SOC‑2‑ausgerichteten Plattform einen großen Teil des Infrastrukturrisikos auf einen Anbieter mit geprüften Kontrollen. So können Sie sich darauf konzentrieren, bessere Workflows und Erlebnisse zu gestalten, statt Sicherheitsgrundlagen selbst neu zu erfinden.

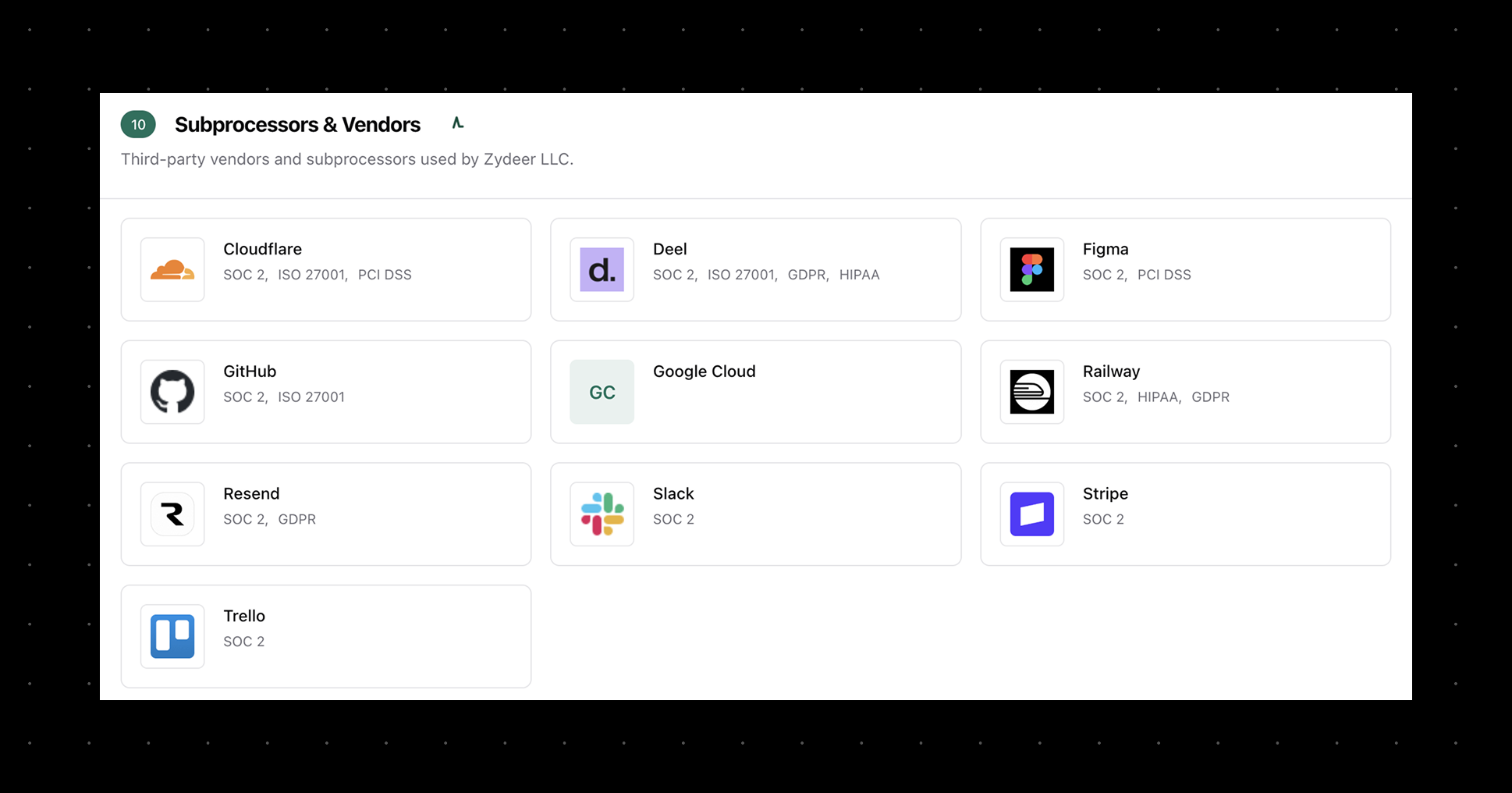

Liste der SOC 2 Type 2‑zertifizierten Unterauftragsverarbeiter und Anbieter von Zydeer LLC, darunter Cloudflare, Deel, Figma, GitHub, Google Cloud, Railway, Resend, Slack, Stripe und Trello, zusammen mit deren weiteren Sicherheits‑ und Compliance‑Nachweisen.

6. Wie lange dauert die Einführung bei einer SOC 2 Type 2‑konformen Plattform für KI‑Workflows und Automatisierung wie Invent typischerweise?

Die Onboarding‑Zeit hängt vor allem vom Umfang Ihrer Integrationen und Ihren internen Stakeholdern ab. Teams, die mit einem definierten Satz von Systemen (z. B. Helpdesk, CRM, interne Wissensdatenbank) und klaren Workflow‑Zielen starten, kommen deutlich schneller zu produktionsreifen Automatisierungen als solche, die alles auf einmal verbinden wollen.

Da die zugrunde liegenden Kontrollen, Richtlinien und die Infrastruktur bereits an SOC 2 ausgerichtet sind, vermeiden Sie einen Großteil der grundlegenden Sicherheits‑ und Vendor‑Risk‑Arbeiten, die beim Eigenbau oder bei einem nicht konformen Tool anfallen würden. Das bedeutet, dass Ihre Security‑, Legal‑ und IT‑Teams ein Standardpaket an Dokumentation prüfen können, statt bei null zu beginnen.

7. Senkt die Nutzung eines SOC 2 Type 2‑konformen KI‑Automatisierungsanbieters die Gesamtkosten und ‑zeiten meiner eigenen Sicherheits‑ und Compliance‑Prüfungen?

Ja, ein ausgereiftes SOC‑2‑Type‑2‑Programm bei Ihrem Automatisierungsanbieter kann Ihre interne Prüfungsbelastung spürbar reduzieren. Wenn eine Plattform Richtlinien, Kontrollen und Monitoring bereits auf die Trust Services Criteria abbildet, können Ihre Auditoren und Sicherheitsteams diese Evidenz für Ihre eigenen Vendor‑Risk‑ und Systembeschreibungen wiederverwenden.

Das ersetzt nicht Ihre Verantwortung, reduziert aber die Menge an individueller Dokumentation, die Sie für Ihre Automatisierungsschicht erstellen müssen. Anstatt jede Kontrolle selbst aufzubauen und zu betreiben, können Sie viele Schutzmaßnahmen von der Plattform erben und Ihren Aufwand auf anwendungsspezifische Richtlinien und Verfahren konzentrieren.

8. Können Early‑Stage‑Startups eine SOC 2 Type 2‑konforme KI‑Automatisierungsplattform nutzen, auch wenn sie noch keinen eigenen SOC‑2‑Bericht haben?

Ja – und es ist oft einer der schnellsten Wege, in Enterprise‑Security‑Gesprächen „über sich hinauszuwachsen“. Auch ohne eigenen SOC‑2‑Bericht ermöglicht Ihnen der Aufbau auf einer Plattform, die SOC‑2‑Standards für Datenspeicherung, Verschlüsselung, Zugriffskontrolle und Monitoring befolgt, viele der Fragen Ihrer Kunden zu beantworten.

Dieser Ansatz kann auch Ihren späteren SOC‑2‑Weg erleichtern, weil Teile Ihrer Systembeschreibung (Infrastruktur, Integrationen und operative Kontrollen) bereits auf einen geprüften Anbieter abgebildet sind. Startups, die KI‑gestützte Produkte und Services verkaufen, können dies nutzen, um sicherheitssensible Kunden früher zu gewinnen, während sie an ihren eigenen Attestierungen arbeiten.

9. Wie handhabt eine SOC 2 Type 2‑konforme Plattform für KI‑Workflows Zugriffskontrolle, Logging und Monitoring für Automatisierungsfälle?

Eine SOC‑2‑Type‑2‑ausgerichtete Plattform setzt Least‑Privilege‑Zugriff, rollenbasierte Berechtigungen und authentifizierte Endpunkte ein, um zu steuern, wer und was auf Daten zugreifen kann. Sie unterhält Richtlinien und Kontrollen zu Zugriffskontrolle, Logging und Monitoring sowie Remotezugriff – einschließlich Verfahren zur Überprüfung und Aktualisierung dieser Kontrollen.

Bei der Automatisierung sollten alle Lese‑ und Schreibzugriffe über verschlüsselte Verbindungen und Autorisierung pro Account erfolgen – mit Logs, die festhalten, was wann und unter welcher Identität passiert ist. So entsteht eine Audit‑Spur, die Sie für Incident‑Untersuchungen, Compliance‑Prüfungen und vertrauensbildende Kundengespräche nutzen können.

10. Welche Evidenz und Dokumentation kann eine SOC 2 Type 2‑konforme KI‑Workflow‑Plattform bereitstellen, um die Security‑Due‑Diligence meiner Kunden zu unterstützen?

Erwarten Sie eine Kombination aus Security‑ oder Trust Center, Richtlinienübersichten und Details zu implementierten Kontrollen – teils ergänzt durch Third‑Party‑Monitoring. Sie sollten Dokumentation zu Vendor‑Risk‑Management, Verschlüsselung, Secure Development, Logging und Monitoring, Risikomanagement, Incident Response und anderen Kernbereichen sehen.

Plattformen, die SOC‑2‑Standards für die Verarbeitung gespeicherter und übertragener Daten befolgen, können auch Beschreibungen dazu liefern, wie sie Speicher, Datenzugriff und Integrationen schützen – auf die Sie sich in Ihren eigenen, kundenorientierten Security‑Seiten beziehen können. Das spart Zeit bei Sicherheitsfragebögen und macht Ihre Antworten konkreter und wiederholbar.

Fazit

Wenn Sie einen SOC 2 Type 2‑konformen KI‑Automatisierungspartner wie Invent wählen, können Sie leistungsstarke Workflows für Kundensupport, Betrieb und mehr aufbauen – ohne die Sicherheitsreibungen, die die meisten Teams ausbremsen.

Überspringen Sie monatelange Vendor‑Risk‑Assessments und individuelle Security‑Builds. Mit den bereits geprüften Kontrollen von Invent können Sie sich auf das Wesentliche konzentrieren: bessere Automatisierungen liefern, größere Kunden gewinnen und sicher skalieren.

Bereit, mit integrierter Compliance zu automatisieren? Mit Invent loslegen oder unser SOC 2 Type 2 Trust Center ansehen und die Kontrollen direkt einsehen.