Prefere assistir em vez de ler?

Aqui vai um vídeo rápido sobre por que é crucial ter um parceiro de automação de IA em conformidade para setores regulados com SOC 2 Tipo 2.

Trabalhando com um parceiro de automação de IA em conformidade com SOC 2 Tipo 2

Ao escolher um parceiro de automação de fluxos de trabalho seguro, você quer rapidez, mas nunca às custas da segurança ou da conformidade. Por isso é importante buscar empresas certificadas em SOC 2 Tipo 2.

SOC 2 Tipo 2 é um padrão reconhecido pelo mercado para segurança e privacidade na automação de processos de negócios. Isso significa que um auditor independente revisou as práticas da empresa e confirmou que controles robustos de proteção de dados estão consistentemente em vigor ao longo do tempo. Isso traz tranquilidade real de que suas informações — e as dos seus clientes — serão mantidas seguras, atendendo aos mais altos padrões de proteção de dados e de conformidade regulatória.

Com Invent, você conta com um provedor confiável de automação de processos de negócios que permite avançar rápido, aumentar a eficiência e inovar com confiança. Você pode depender de salvaguardas comprovadas, sabendo que sua empresa e seus clientes estão protegidos em cada etapa por uma plataforma construída para conformidade e confiança de longo prazo.

Invent é operada pela Zydeer LLC, nossa entidade legal responsável por segurança, conformidade e processamento de dados da plataforma

Por que SOC 2 Tipo 2 importa para fluxos de trabalho de IA

Um relatório SOC 2 Tipo 2 avalia quão bem seus controles operam ao longo de 6–12 meses, e não apenas se existem no papel. Para os compradores, isso significa evidências de que os controles de segurança, disponibilidade, confidencialidade, integridade de processamento e privacidade são aplicados de forma consistente na prática, não só em um documento de políticas.

Para plataformas de IA e automação, isso é especialmente importante porque elas acessam conversas ativas com clientes, sistemas internos, CRMs e data warehouses. Quando essas conexões são regidas por controles auditados, você encurta as revisões de segurança, reduz o risco e torna mais fácil para seus clientes dizerem “sim” ao seu produto.

FAQ

1. Quais são os requisitos essenciais para escolher um provedor de automação de IA em conformidade com SOC 2 Tipo 2 para fluxos de trabalho e suporte ao cliente?

Procure um provedor que possa mostrar um programa SOC 2 Tipo 2 ativo em uma central de segurança ou central de confiança, com cobertura clara de segurança, disponibilidade, confidencialidade, integridade de processamento e privacidade. Você deve conseguir ver as políticas por trás desses controles (controle de acesso, desenvolvimento seguro, resposta a incidentes, risco de fornecedores, criptografia, logging etc.), e não apenas um logo em uma página de marketing.

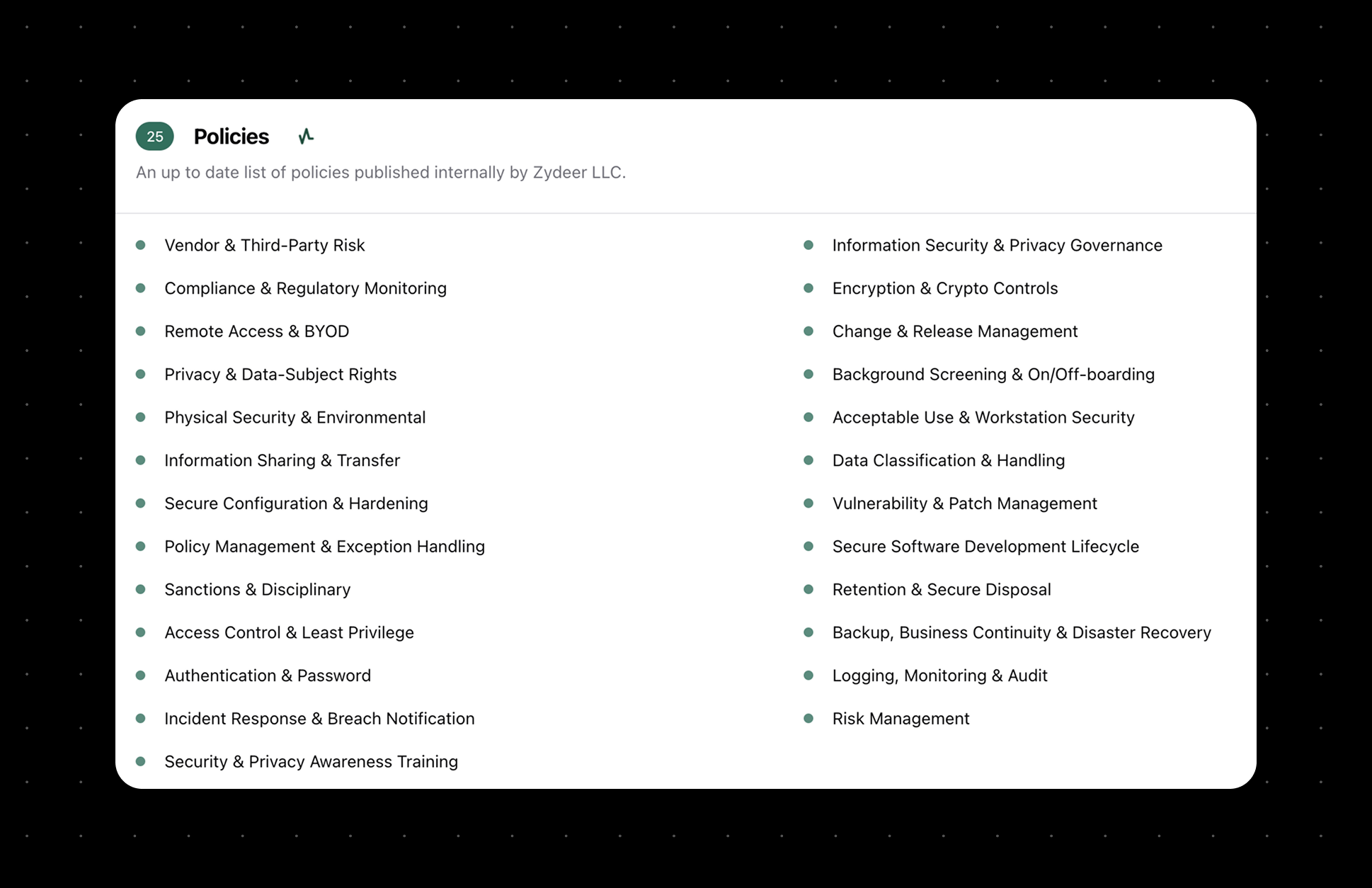

Lista de políticas essenciais mantidas pela Zydeer LLC para apoiar a conformidade SOC 2 Tipo 2, incluindo áreas como gestão de riscos, privacidade de dados, segurança da informação, resposta a incidentes e mais.

Um bom encaixe para IA e fluxos de trabalho também exige conexões criptografadas aos seus sistemas, autorização por conta para acesso a dados e uma separação clara entre seus dados e os de outros clientes. Essa combinação permite automatizar fluxos sensíveis (suporte, operações, ferramentas internas) sem afrouxar seus padrões de segurança.

2. Como avalio uma plataforma de fluxos de trabalho e automação de IA em conformidade com SOC 2 Tipo 2 para lidar com dados sensíveis de clientes?

Primeiro, revise o portal de confiança ou de segurança para verificar o status de SOC 2 Tipo 2 e a lista de políticas e controles vigentes. Você quer ver cobertura para itens como classificação e tratamento de dados, configuração segura, gestão de vulnerabilidades, controle de acesso, criptografia, resposta a incidentes e logging e monitoramento.

Depois, mapeie essas práticas para seus casos de uso reais: a quais sistemas externos a plataforma se conecta, como os dados fluem e como a autorização é aplicada. Plataformas como Invent encaminham o acesso a dados externos por canais criptografados e autorização por conta, e seguem os padrões SOC 2 sobre como a memória e o contexto armazenado são protegidos ao longo do tempo.

3. Por que a conformidade SOC 2 Tipo 2 é importante ao selecionar um fornecedor de fluxos de trabalho e automação de IA?

SOC 2 Tipo 2 fornece garantia independente de que os controles de um fornecedor não apenas são bem desenhados, mas também operam de forma eficaz ao longo do tempo. Essa garantia é cada vez mais exigida por clientes maiores e preocupados com segurança, e frequentemente acelera suas análises de risco de fornecedores e revisões legais.

Em fluxos de trabalho de IA, sua camada de automação pode ver tíquetes sensíveis, e‑mails, registros de CRM e documentos internos. Escolher um fornecedor alinhado aos padrões SOC 2 em criptografia, permissões e logging reduz o risco de acesso não autorizado e oferece aos seus clientes uma explicação clara de como os dados deles são protegidos dentro das suas automações.

4. Qual é a diferença entre usar um provedor de automação em conformidade com SOC 2 Tipo 2 e uma ferramenta padrão de fluxo de trabalho de IA sem conformidade?

Um provedor SOC 2 Tipo 2 teve seus controles testados por meses para confirmar que funcionam de forma consistente como previsto; uma ferramenta não conforme não passou por essa validação independente. Na prática, isso aparece em áreas como políticas documentadas, gestão de riscos formal, due diligence de fornecedores, controles de dispositivos e de acesso e resposta a incidentes.

No seu ciclo de vendas, essa diferença pode determinar se questionários de segurança e auditorias serão medidos em semanas ou meses. Com uma plataforma alinhada a SOC 2 por trás dos seus fluxos, você pode fornecer evidências (políticas, controles, relatórios) que respondem diretamente às preocupações de segurança dos clientes, em vez de depender de explicações ad hoc sobre uma ferramenta genérica de IA.

5. Quem precisa de um provedor de automação de IA em conformidade com SOC 2 Tipo 2 para suas operações de negócios e fluxos de suporte ao cliente?

Você se beneficiará mais se lidar com dados sensíveis e vender para clientes que se importam com segurança e privacidade, como B2B SaaS, fintechs, saúde, educação e agências que trabalham com clientes regulados. Esses compradores frequentemente exigem relatórios SOC 2 de seus fornecedores e das ferramentas que impulsionam seus próprios produtos e fluxos de trabalho.

Se suas automações de IA tocam PII de clientes, informações relacionadas a pagamento ou dados operacionais internos, usar uma plataforma alinhada a SOC 2 transfere grande parte do risco de infraestrutura para um fornecedor com controles auditados. Isso permite focar em projetar fluxos e experiências melhores, em vez de reinventar por conta própria os elementos básicos de segurança.

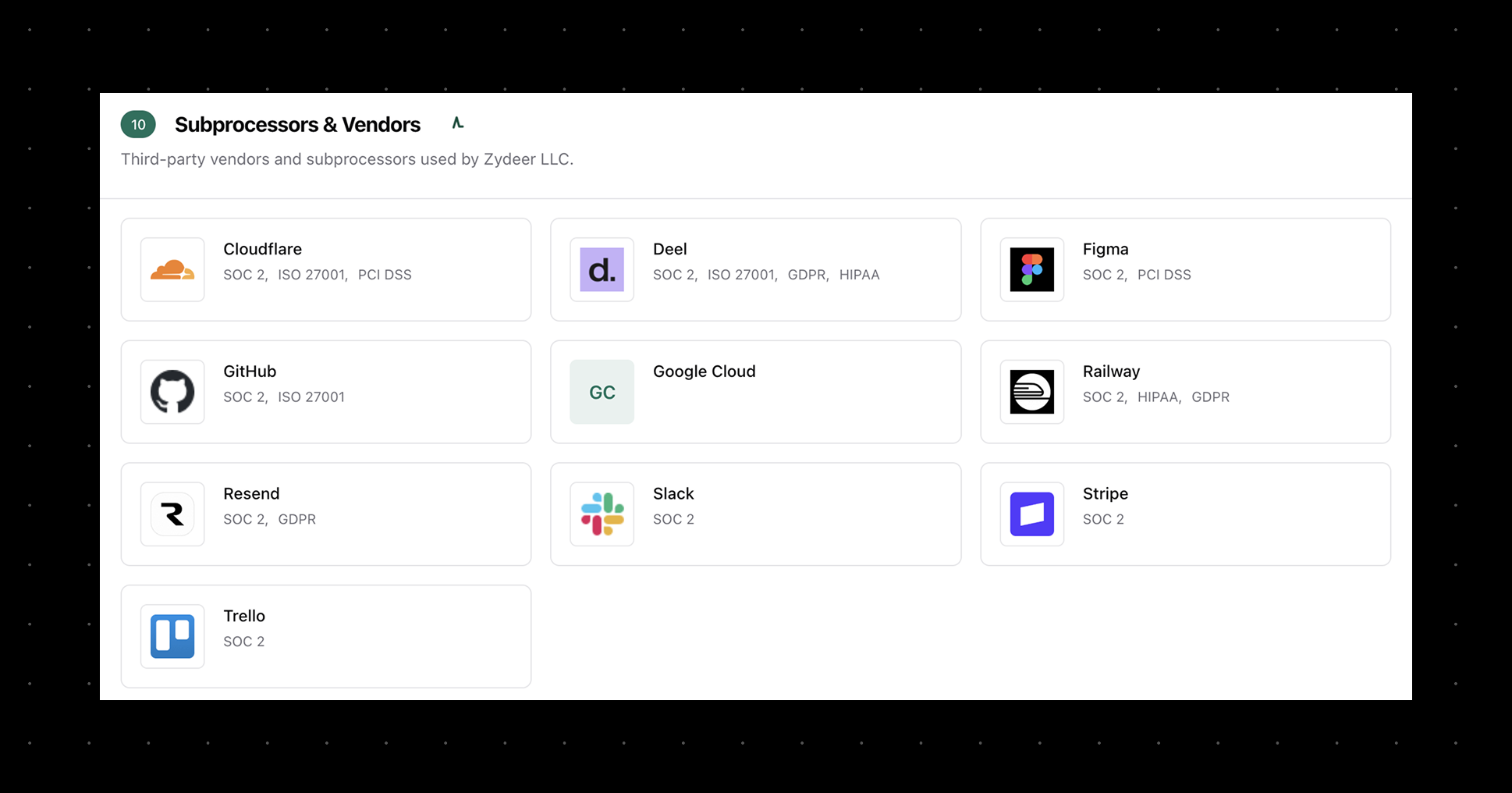

Lista de subprocessadores e fornecedores terceirizados da Zydeer LLC com certificação SOC 2 Tipo 2, incluindo Cloudflare, Deel, Figma, GitHub, Google Cloud, Railway, Resend, Slack, Stripe e Trello, juntamente com outras atestações de segurança e conformidade.

6. Quanto tempo normalmente leva para fazer o onboarding em uma plataforma de fluxos de trabalho e automação de IA em conformidade com SOC 2 Tipo 2 como a Invent?

O tempo de onboarding depende principalmente do escopo de integração e das partes interessadas internas. Equipes que começam com um conjunto definido de sistemas (por exemplo, help desk, CRM, base de conhecimento interna) e metas claras de fluxo de trabalho chegam a automações prontas para produção significativamente mais rápido do que aquelas que tentam conectar tudo de uma vez.

Como os controles, políticas e a infraestrutura subjacentes já estão alinhados a SOC 2, você evita grande parte do trabalho básico de segurança e de risco de fornecedores que enfrentaria ao construir internamente ou usar uma ferramenta não conforme. Isso significa que suas equipes de segurança, jurídica e de TI podem revisar um pacote padrão de documentação em vez de começar do zero.

7. Usar um provedor de automação de IA em conformidade com SOC 2 Tipo 2 reduz o custo e o tempo gerais das minhas próprias revisões de segurança e conformidade?

Sim. Um programa SOC 2 Tipo 2 maduro no seu provedor de automação pode reduzir de forma significativa sua carga de revisão interna. Quando uma plataforma já tem políticas, controles e monitoramento mapeados para o Trust Services Criteria (TSC), seus auditores e equipes de segurança podem reutilizar essas evidências como parte das suas análises de risco de fornecedores e da descrição do sistema.

Isso não substitui sua responsabilidade, mas reduz a quantidade de documentação personalizada que você precisa produzir sobre sua camada de automação. Em vez de construir e operar cada controle por conta própria, você pode herdar muitas salvaguardas da plataforma e concentrar seus esforços nas políticas e nos procedimentos específicos do seu aplicativo.

8. Startups em estágio inicial podem usar uma plataforma de automação de IA em conformidade com SOC 2 Tipo 2 mesmo sem ter ainda seu próprio relatório SOC 2?

Sim — e muitas vezes é uma das maneiras mais rápidas de ir além do seu porte nas conversas sobre segurança corporativa. Mesmo que você ainda não tenha seu próprio relatório SOC 2, construir sobre uma plataforma que segue os padrões SOC 2 para armazenamento de dados, criptografia, controle de acesso e monitoramento permite responder a muitas das perguntas que seus clientes farão.

Essa abordagem também pode tornar sua futura jornada de SOC 2 mais tranquila, porque partes da sua descrição do sistema (infraestrutura, integrações, e controles operacionais) já estarão mapeadas para um provedor auditado. Startups que vendem produtos e serviços impulsionados por IA podem usar isso para conquistar mais cedo clientes sensíveis à segurança enquanto trabalham em suas próprias atestações.

9. Como uma plataforma de fluxos de trabalho de IA em conformidade com SOC 2 Tipo 2 lida com controle de acesso, logging e monitoramento para casos de uso de automação?

Uma plataforma alinhada a SOC 2 Tipo 2 aplica o princípio do menor privilégio, permissões baseadas em função e endpoints autenticados para controlar quem e o quê pode acessar os dados. Ela mantém políticas e controles cobrindo controle de acesso, logging e monitoramento e acesso remoto, além de procedimentos para revisar e atualizar esses controles.

Para automação, toda ação de leitura e gravação deve passar por conexões criptografadas e autorização por conta, com logs que capturem o que ocorreu, quando e sob qual identidade. Isso cria uma trilha de auditoria que você pode usar em investigações de incidentes, revisões de conformidade e conversas com clientes sobre confiança.

10. Que evidências e documentação uma plataforma de fluxos de trabalho de IA em conformidade com SOC 2 Tipo 2 pode fornecer para apoiar a due diligence de segurança dos meus clientes?

Espere uma combinação de central de segurança ou de confiança, visões gerais de políticas e detalhes sobre os controles implementados, às vezes acompanhados por monitoramento de terceiros. Você deve ver documentação de gestão de risco de fornecedores, criptografia, desenvolvimento seguro, logging e monitoramento, gestão de riscos, resposta a incidentes e outras áreas centrais.

Plataformas que seguem os padrões SOC 2 para lidar com dados armazenados e em trânsito também podem fornecer descrições de como protegem a memória, o acesso a dados e integrações, o que você pode referenciar nas suas próprias páginas de segurança para clientes. Isso economiza tempo em questionários de segurança e torna suas respostas mais concretas e repetíveis.

Conclusão

Escolher um parceiro de automação de IA em conformidade com SOC 2 Tipo 2 como a Invent permite construir fluxos poderosos para suporte ao cliente, operações e além — sem os entraves de segurança que atrasam a maioria das equipes.

Pule meses de avaliações de risco de fornecedores e de construções de segurança sob medida. Com os controles auditados da Invent já em vigor, você pode focar no que importa: entregar automações melhores, conquistar clientes maiores e escalar com segurança.

Pronto para automatizar com a conformidade integrada? Comece a construir com a Invent ou consulte nossa central de confiança SOC 2 Tipo 2 para ver os controles de perto.